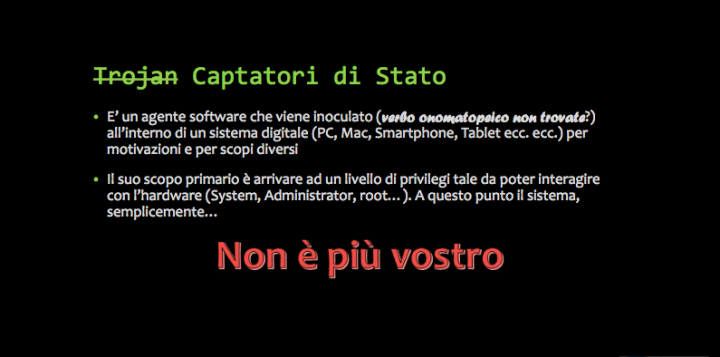

SIAMO TUTTI FIGLI DI TROJAN ? Nell'Era dei telefonini e del navigare tutto il giorno sul Web la “privacy” è morta. Il problema non è che magistrati e poliziotti possano spiare in

Come si fa a capire secondo voi quando un telefono è sotto captatore informatico? Ad uso ricreativo)? - Quora

![Privacy iPhone: è tutto oro quel che luccica? [manuale di sopravvivenza] Privacy iPhone: è tutto oro quel che luccica? [manuale di sopravvivenza]](https://www.armandodelucia.com/wp-content/uploads/2019/06/COPERT1.jpg)

![Privacy iPhone: è tutto oro quel che luccica? [manuale di sopravvivenza] Privacy iPhone: è tutto oro quel che luccica? [manuale di sopravvivenza]](https://www.armandodelucia.com/wp-content/uploads/2019/06/Privacy-samsung-knox-Armando-De-Lucia-Legale-Informatico-Studio-Legale.png)